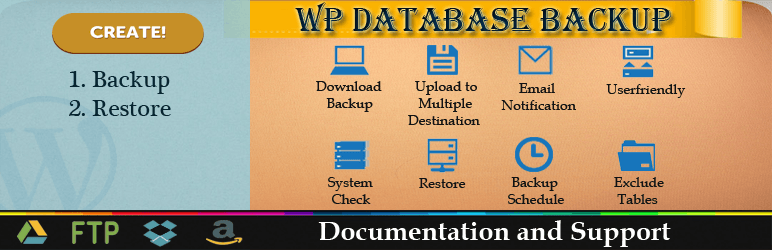

WP Database Backupは7万以上のサイトで使用されている WordPress プラグインに数回のクリックで、データベースをバックアップし、復元することができます。 このプラグインでは、最新のセキュリティの脆弱性が発見され、パッチされた。 WP Database Backupを使用している場合は、必ず最新のバージョンに更新してください。

去る4月頃に名前を明らかにしないセキュリティの専門家が WPのデータベースのバックアップに存在する脆弱性についての詳細な情報を公開しました。 プラグイン開発者に知らせて、まず脆弱性を修正する必要がありますが、このような無責任な行動のために、この脆弱性の詳細については、一般に公開されて悪意のある攻撃者がこの脆弱性を悪用することができました。

WP Database Backupプラグインのパッチされていないバージョンを使用する場合、OSコマンドインジェクションの脆弱性(OS Command Injection Vulnerability)が悪用されることがあります。 悪意のあるハッカーがオペレーティングシステム(OS)コマンドを任意に挿入してDBのバックアップ時には、コマンドが実行されることがあります。 注入されたコマンドは、手動で削除するまでは継続され、バックアップを行うたびに実行されます。

通常のプラグインに脆弱性が発見されると、プラグイン開発者に通知され、脆弱性を最初に解決するように措置して、深刻な問題である場合、この脆弱性が修正されるまでのプラグインが WordPress.orgプラグインストアから削除されることもあります。

しかし、非常にまれですが、たまに自分の誇りをしたい(?)のセキュリティ専門家が無責任に、特定のプラグインに存在する脆弱性をインターネット上に公開しています。 そのような場合、悪意のある攻撃者によって悪用された場合、問題になることがあります。

WP Database Backupなどのプラグインを使用すると、phpMyAdminなどに接続していなくても、簡単にDBをバックアップすることができます。 私はいくつかのサイトにUpdraftPlus WordPress BackupプラグインをインストールしてDBとデータをすべてバックアップしています。

バックアッププラグインを、データをバックアップする場合は、ファイルを圧縮するためにスペースが必要で、バックアップスペースが必要なので、理論上、実際のデータのサイズよりも2倍の空き容量が必要です。 実際にはこれより小さくてもしますが、十分な空き領域がある場合にUpdraftPlusようなプラグインを使用することをお勧めします。

少し手間ロプドラドphpMyAdminやSSHに接続してDBをバックアップすることもできます。

コメントを残す