Shadeランサムウェア、復号化キー公開して被害者に謝罪

Shadeランサムウェア(Troldesh)オペレータは活動を中止し、75万の復号化キーを公開しました。 そして被害者に謝罪しました。 ランサムウェア攻撃者が被害者に謝罪し、復号化キーを公開したのは異例のようです。

[この記事は2020年4月29日に作成されました。 ]

Shadeランサムウェア、75万個の復号鍵を公開し、被害者に謝罪

BleepingComputerという海外サイトによれば、シェードランサムウェアのオペレーターがドアを閉めて復号化キーを公開したという。

Shade Ransomwareは、2014年頃から活動を開始しました。 ロシアと他のCIS諸国(ロシアをはじめアゼルバイジャン、ウズベキスタン、ウクライナ、ベラルーシ、モルドバ、アルメニア、カザフスタン、キルギス、トルクメニスタンなどの国)の人をターゲットにしていない他のランサムウェアファミリーとは異なり、シェードの主攻撃対象は、ロシアとウクライナ人と呼びます。

今週、Shade RansomwareオペレーターはGitHub Repositoryを開設し、2019年末にランサムウェアの配布を中止したと述べた。 これらのランサムウェア攻撃者は、彼らの行為について謝罪し、公開されたキーを使用してファイルを回復する方法についての指示を提供しています。

We are the team which created a trojan-encryptor mostly known as Shade、Troldesh or Encoder.858。 In fact、we stopped its distribution in the end of 2019. Now we made a decision to put the last point in this story and to publish all the decryption keys we have(over 750 thousands at all)。 We are also publishing our decryption soft; we also hope that、having the keys、antivirus companies will issue their own more user-friendly decryption tools。 All other data related to our activity(including the source codes of the trojan)was irrevocably destroyed。 We apologize to all the victims of the trojan and hope that the keys we published will help them to recover their data。

私たちは、Shade、Troldesh、Encoder.858などで知られているtrojan-encryptorを作ったチームです。 実際に私たちは、2019年の終わりにランサムウェアの配布を中止しました。 今、私たちは、この仕事のピリオドを打ち、75万を超えるすべての復号化キー(decryption key)を公開することにしました。 私たちはまた、decryption softを公開し、このキーを持ってアンチウイルスベンダーがより使いやすい復号化ツールを発表することを願います。 私たちの活動に関連する他のすべてのデータ(trojanソースコードを含む)は、回復が不可能な方法で廃棄しました。 このトロイの木馬(trojan)のすべての犠牲者にお詫び公開したキーが被害者のデータを回復するために役立つことを願っ。

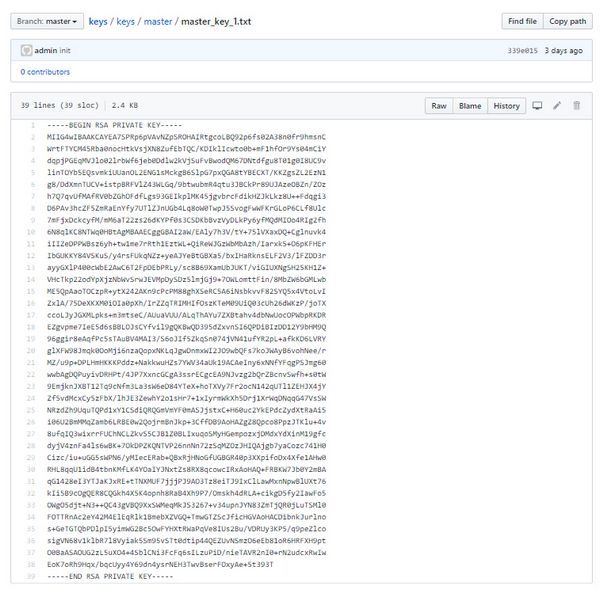

詳細はGitHubのリポジトリで確認できます。 (更新:GitHubレポジトリが削除されました。)

GitHubレポジトリには、5つのマスター復号化キー、75万を超える個々の被害者の復号化キー、および使用方法に関するガイドラインと復号化プログラムへのリンクが含まれています。

しかし、復号化ツールを使用することはそれほど容易ではないため、被害者が復旧作業をするのに困難がある可能性があるという。

Kasperskyでこの復号化キーを含むようにランサムウェア復号化ツールを更新する予定

Kaspersky Labによると、これらのキーは有効であればキーを使用してテストマシンを復号化できたと言います。 Kasperskyは、被害者が無料でデータを簡単に回復できるように、これらのキーを含めるようにRakhniDecryptorランサムウェア復号化ツール(ransomware decryption tool)を更新する予定だと述べた。

しかし、いつ復号化ツールを更新するかについては不明です。

最後に、

ランサムウェアに感染すると、データ復旧が事実上不可能になる可能性があるため、注意することが最善です。 Webホスティングを利用する場合でも、国内Webホスティング会社を対象としたランサムウェア攻撃が頻繁に行われるため、定期的にバックアップすることを忘れないでください。